Les réseaux : comprendre le modèle OSI

Auteur: Winkin Adrien

Publié le 01-09-2024 | Catégorie: Les prérequis pour la cybersécurité

A l'heure actuelle, les réseaux de communication sont essentiels à la connectivité globale. Que ce soit pour naviguer sur Internet, envoyer un e-mail, ou participer à une visioconférence, chaque action repose sur des réseaux qui facilitent le transfert de données entre différents appareils. Pour comprendre comment ces réseaux fonctionnent, il est crucial de connaitre le modèle OSI (Open Systems Interconnection). Ce modèle, conçu par l'Organisation internationale de normalisation (ISO), est un cadre théorique qui décrit les différentes couches impliquées dans une communication réseau. En tant que hacker éthique, nous devons avoir des connaissances de base solides en réseaux, et notamment avec le modèle OSI.

Qu'est-ce que le modèle OSI?

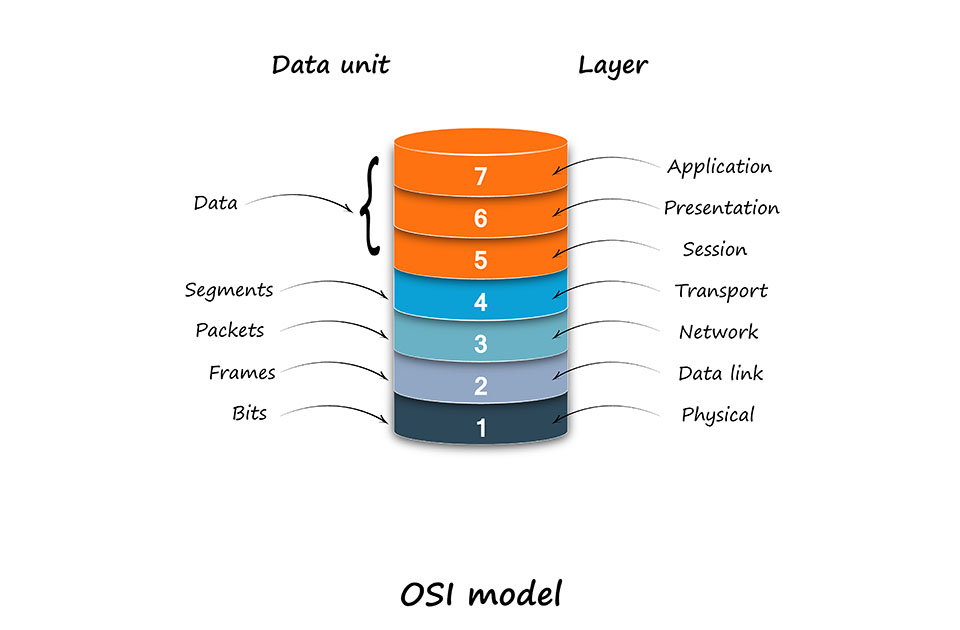

Le modèle OSI est une convention qui normalise les fonctions des systèmes de communication en 7 couches distinctes. Chaque couche a un rôle spécifique et interagit avec les autres pour assurer le transfert de données d'un point A à un point B. Le modèle OSI est donc un guide qui aide à comprendre et à structurer les processus de communication.

Les différentes couches

Voici un aperçu des sept couches du modèle OSI, de la plus basse à la plus haute:

- Couche Physique (Physical Layer)

- Couche Liaison de Données (Data Link Layer)

- Couche Réseau (Network Layer)

- Couche Transport (Transport Layer)

- Couche Session (Session Layer)

- Couche Présentation (Presentation Layer)

- Couche Application (Application Layer)

Les Sept Couches du modèle OSI

1. Couche Physique (Physical Layer)

La couche physique est la première couche du modèle OSI. Elle est responsable de la transmission brute des données sous forme de signaux électriques, optiques ou radioélectriques à travers un support physique (comme des câbles ou des ondes radio). Cette couche ne s'intéresse pas aux données elles-mêmes, mais à la manière dont elles sont transmises. Elle gère également des aspects comme le type de connecteurs, les spécifications des câbles, le voltage,...

Exemples concrets : Ethernet, USB, Bluetooth, Fibre optique.

2. Couche Liaison de Données (Data Link Layer)

La couche liaison de données assure une transmission fiable des données entre deux dispositifs connectés directement, souvent sur un même réseau local. Elle est chargée de la détection et de la correction des erreurs qui peuvent survenir au niveau de la couche physique. Cette couche est souvent subdivisée en deux sous-couches : la sous-couche de contrôle d'accès au support (MAC) et la sous-couche de contrôle de liaison logique (LLC).

Exemples concrets : Ethernet (au niveau MAC), Wi-Fi, PPP (Point-to-Point Protocol).

3. Couche Réseau (Network Layer)

La couche réseau gère le routage des données à travers un réseau plus large. Elle est responsable de l'adressage logique (comme les adresses IP) et du choix des chemins que les paquets de données doivent emprunter pour atteindre leur destination finale. La couche réseau prend également en charge la fragmentation et le réassemblage des paquets de données pour s'adapter aux différents types de réseaux.

Exemples concrets : IP (Internet Protocol), ICMP (Internet Control Message Protocol), IPsec.

4. Couche Transport (Transport Layer)

La couche transport garantit que les données sont transférées de manière fiable et dans l'ordre correct entre l'expéditeur et le destinataire. Elle gère des concepts tels que le contrôle de flux, la gestion des erreurs, et le réassemblage des segments de données dans le bon ordre. Deux protocoles principaux opèrent à ce niveau : TCP (Transmission Control Protocol) et UDP (User Datagram Protocol).

- TCP est orienté connexion, assurant un transfert de données fiable avec retransmission en cas de perte.

- UDP est plus léger, sans connexion, et utilisé lorsque la vitesse est privilégiée sur la fiabilité, comme dans le streaming vidéo.

Exemples concrets : TCP, UDP.

5. Couche Session (Session Layer)

La couche session est chargée de l'établissement, de la gestion et de la terminaison des sessions de communication entre deux appareils. Elle veille à ce que les sessions restent ouvertes pour l'échange de données, en gérant les connexions continues ou les connexions intermittentes selon les besoins de l'application.

Exemples concrets : RPC (Remote Procedure Call), SMB (Server Message Block), PPTP (Point-to-Point Tunneling Protocol).

6. Couche Présentation (Presentation Layer)

La couche présentation agit comme un traducteur de données entre l'application et le réseau. Elle est responsable de la conversion des formats de données, de la compression, et du chiffrement/déchiffrement. Cette couche assure que les données envoyées par l'application sont dans un format que la couche application du récepteur peut comprendre.

Exemples concrets : SSL/TLS (pour le chiffrement), JPEG, ASCII, EBCDIC.

7. Couche Application (Application Layer)

La couche application est la plus haute couche du modèle OSI et celle avec laquelle les utilisateurs interagissent directement. Elle fournit des services réseau aux applications de l'utilisateur, comme la messagerie électronique, le transfert de fichiers, et la navigation sur le web. C'est à ce niveau que les applications accèdent aux services réseau pour transmettre et recevoir des données.

Exemples concrets : HTTP, FTP, SMTP, DNS, Telnet.

Pourquoi le modèle OSI est-il Important?

Le modèle OSI est crucial pour plusieurs raisons. D'abord, il sert de guide pour comprendre comment les différentes technologies réseau interagissent et s'intègrent les unes aux autres. Ensuite, il permet de résoudre des problèmes réseau en facilitant l'identification de la couche où se situe une défaillance. Par exemple, si un problème est lié à la transmission physique des données, il faudra probablement se concentrer sur la couche physique.

Il offre également une base pour le développement de nouvelles technologies réseau en s'assurant qu'elles s'intègrent correctement dans un cadre existant. Enfin, en tant que norme internationale, il facilite l'interopérabilité entre des produits et des technologies développés par différents fabricants.

Autre modèle

Dans la pratique, de nombreuses technologies réseau n'adhèrent pas exactement aux sept couches du modèle OSI. Ce modèle est à la base de presque tous les réseaux modernes. Cependant, certains réseaux, pour des raison de simplification, regroupent plusieurs couchent en une seule. On a par exemple, le modèle TCP/IP, qui est à la base d'Internet, et qui utilise un modèle simplifié à quatre couches.

Conclusion

Le modèle OSI reste un outil essentiel pour toute personne souhaitant comprendre les réseaux de communication. Il offre une vue d'ensemble claire et structurée des processus impliqués dans le transfert de données, de la couche physique à la couche application. Si vous vous intéressez à la cybersécurité, il est donc essentiel que vous ayez une bonne connaissance de ce modèle, et ce peu importe votre spécialisation.